19:14:24.707770 IP (tos 0x0, ttl 46, id 0, offset 0, flags [DF], proto: UDP (17), length: 29) 207.142.136.60.51838 > 217.169.113.132.53: [udp sum ok] [|domain]

0x0000: 4500 001d 0000 4000 2e11 a9d7 cf8e 883c E.....@........

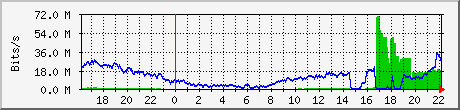

Siamo sotto attacco... tonnellate di questi pacchetti malformati stanno arrivando a www.inter.it creando qualche problema (è ovvio che con ogni probabilità l'ip sorgente è spooffato). Prima di tutto esauriscono la banda (abbiamo superato i 70MB di traffico in ingresso), poi tendono, non so perchè ad inchiodare lo stacl tcp/ip della macchina che li riceve.

Ovviamente tutti i pacchetti sono droppati (e ho messo anche una null route sull'ip mittente)... ciò non toglie che ogni tanto qualcosa si *rompa* e la scheda di rete sotto attacco sempri defunta; per fortuna che posso entrare da un'altra ethernet: è sufficiente riavviare il networking perchè riprenda a funzionare.

Spero che Telecom mi dia una mano a bloccare questo traffico un po' più a monte, in modo da evitare il traffico sulle nostre macchine.

A dire il vero temo anche che, non saprei come, tutto ciò sia colpa del nostro beneamato provider, visto che a partire dalle 14:30 hanno avuto problemi su tutto il data center.

Chiosa comica: mi scrive l'helpdesk dicendomi che abbiamo subito un tentativo di attacco che sfrutta un baco XML_RPC di PHP... peccato che non abbiamo php installato sulle macchine :-/

Burp: ora sono al telefono con un tecnico del NOC che mi dice che l'IP di cui sopra è filtrato su tutto il datacenter... mah, chissà com'è che io i pacchetti li vedo ancora arrivare :-(((